C’è un’età in cui il mondo è una promessa e tutto è emozione all’ennesima potenza. Un’età bellissima e difficile allo stesso tempo dove ciò che pensiamo di noi è condizionato da come ci vedono gli altri, dove ci si riconosce nel gruppo di coetanei e da esso si attinge la forza per affrontare un periodo caratterizzato da timori e scoperte.

Capita a volte che il gruppo non si riveli rifugio, ma carnefice, trovando coesione nel prendere di mira un coetaneo, scelto per i più svariati motivi, spesso solo perché ha qualcosa di diverso da quella che è la massa. La vittima diventa oggetto di isolamento e ripetute offese, maldicenze e derisioni fino ad arrivare alla violenza fisica oltre che verbale. Gli effetti sulla vittima sono devastanti e possono condurre a far perdere anche la voglia di vivere.

Bullismo: che cos’è?

Stiamo parlando di bullismo, un fenomeno che negli ultimi tempi assume sempre più spesso la forma del cyberbullismo, visto il crescente utilizzo di smartphone e social media da parte di ragazzi anche giovanissimi.

- Potrebbe interessarti anche: Bullismo e cyberbullismo, le novità della proposta di legge. Pene più severe

La buona notizia è che negli ultimi tempi se ne parla sempre di più, perché solo parlandone è possibile sconfiggerlo.

Ne è convinto Vincenzo Vetere, un ragazzo di soli 22 anni, ex vittima di bullismo, che ha saputo reagire dando vita ad ACBS (Associazione Contro il Bullismo Scolastico), in prima linea nella lotta contro questo fenomeno. Basti pensare che in soli due anni di vita, l’associazione, gestita esclusivamente da ragazzi e senza finalità di lucro, ha organizzato incontri di formazione e confronto con insegnanti e studenti presso diverse scuole italiane; ha aperto un Punto di Ascolto Antibullismo presso la Biblioteca Comunale di Cerro Maggiore; ha collaborato alla realizzazione di una mostra fotografica che si è tenuta sul tema nella città di Milano; è stata chiamata a partecipare a diverse trasmissioni televisive su reti locali e nazionali; infine ha recentemente partecipato a un brain storming per uno spot contro il bullismo che sarà realizzato da una nota marca di gelati.

Cosa si intende per cyberbullimo? Una testimonianza diretta

Chiediamo quindi a Vincenzo, che ha conosciuto di persona il fenomeno e lo vive costantemente a fianco dei ragazzi che incontra nella sua attività di volontariato, di spiegarci meglio cosa si intende per cyberbullimo:

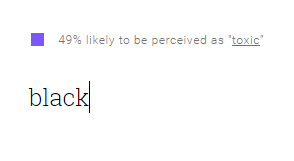

“Per cyberbullismo si intendono tutti quegli atti aggressivi, prevaricatori e/o molesti compiuti tramite gli strumenti telematici (pc, smartphone , tablet). Molto spesso i ragazzi utilizzano queste nuove applicazione come strumento per offendere un proprio compagno di classe o un conoscente creando dei profili fittizi oppure commentando o postando foto/frasi poco piacevoli. Tante volte però queste applicazioni vengono utilizzate dalle stesse vittime che per vendicarsi con il proprio bullo offendono o mandano messaggi intimidatori , passando da vittima a cyberbullo”.

Vincenzo, cosa possono fare i genitori e gli insegnanti per prevenire e reprimere questo fenomeno?

I genitori e gli insegnanti devono mantenersi aggiornati sulle evoluzioni della comunicazione attraverso gli strumenti telematici e sulle dinamiche di utilizzo degli stessi, in modo da rendere consapevoli i ragazzi delle conseguenze che ciascuna loro azione compiuta su chat e social possa provocare.

L’accesso a questi strumenti avviene sempre più precocemente: molti bambini già alla prima comunione ricevono come regalo lo smartphone. E quando parlo con i genitori, si dichiarano orgogliosi di non aver scaricato Facebook nel telefono dei propri figli, ma di contro hanno installato Snapchat, Instragram e Whatsapp.

Alla fine rimangono scioccati quando spiego loro che queste app sono comunque degli strumenti social e che ognuna di loro prevede un’età minima da rispettare (16 per Whatspp, 13 per Snapchat, Instagram e Facebook).

Spesso gli stessi genitori non conoscono i diversi social e la possibilità, per ognuno di essi, di scegliere diverse impostazioni della privacy. A volte non immaginano, ad esempio, che su Whatsapp, così come sugli altri social, ci possano essere persone con profili fasulli che utilizzano questi strumenti per adescare i minori oppure non sanno che ogni foto pubblicata su Instagram è di dominio pubblico, salvo diverse impostazioni.

Poi c’è Snapchat, l’app che consente di inviare messaggi, foto e video che si auto-cancellano dopo un certo lasso di tempo, molto gettonata dai più giovani anche perché consente di giocare con foto e video grazie a filtri ed effetti divertenti. Ma quest’app nasconde un lato oscuro: uno dei motivi che ne ha favorito la diffusione è proprio l’illusione che offra una maggiore privacy rispetto ad altri social, in quanto tutto quello che viene pubblicato può essere visto solo per 24 ore: mancherebbe quindi l’aspetto della permanenza sul web che caratterizza altri strumenti. Ma i ragazzi spesso non si rendono conto che con un semplice screen del telefono posso comunque appropriarmi di quel contenuto e utilizzarlo per i più svariati motivi.

Per fare un esempio di come basti poco per cadere vittima del cyberbullismo, è sufficiente constatare come, soprattutto al sabato sera, vengano spesso condivisi video di ragazzi ubriachi all’uscita della discoteca, filmati magari da sconosciuti che poi li mettono in rete. Dobbiamo ricordare che chi pubblica questi video o compie altre azioni sui social denigrando un’altra persona o non rispettandone la dignità e la privacy, non commette semplicemente una bravata, ma compie un’azione che può avere gravi ripercussioni sulla vita altrui. Sono tanti purtroppo gli episodi di cronaca che riportano di casi di ragazzi vittime di cyberbullismo che decidono poi di togliersi la vita…”.

Come contrastare il cyberbullismo?

Per saperne di più si consiglia il seguente volume:

Bullismo e cyberbullismo

Giulia Maria Bouquié, 2016, Maggioli EditoreIl testo vuole essere un aiuto concreto per tutti coloro che desiderano compiere un salto di qualità nelle attività di Polizia Locale. In queste pagine sono descritti l’approccio di Prossimità ed in particolare il metodo relazionale.

L’unico modo per contrastare il cyberbullismo è quindi la corretta informazione e l’educazione che deve partire da insegnanti e genitori per rendere bambini e ragazzi consapevoli delle conseguenze delle loro azioni, anche sulla rete. Bisogna capire che la vita sui social non è virtuale, ma reale, in quanto ha ripercussioni concrete nella vita delle persone. Anzi, l’utilizzo di internet fa in modo che l’atto di bullismo possa diffondersi in maniera virale, coinvolgendo un numero enorme di persone che, attraverso like, commenti e condivisioni, finiscono per aumentare più o meno consapevolmente gli effetti devastanti dell’azione di cyberbullismo.

E’ importante ribadire che i ragazzi vittima di bullismo e cyberbullismo devono sapere di non essere soli, devono aprirsi e parlare con chi li può aiutare, come genitori e insegnanti sensibili al problema o le diverse associazioni di supporto, tra cui l’Associazione contro il Bullismo Scolastico, il Telefono Azzurro e, per atti commessi attraverso strumenti telematici, la Polizia Postale, perché non bisogna dimenticare che il cyberbullismo costituisce un reato.